Многие предприятия используют VPN-сеть для передачи данных между компьютерами. Для настройки VPN Windows 7, XP, 8 и 10 имеет встроенное программное обеспечение, позволяющее за несколько минут создать частную виртуальную сеть и пользоваться ей для защиты частной информации.

На Windows XP, Vista и более поздних версиях ОС создавать и подключаться к ВПН сети можно встроенным ПО. Рассмотрим поэтапно такое подключение:

Если удаленный VPN-сервер получит верные данные, то в течение нескольких минут компьютер подключится к новой частной сети. В дальнейшем не нужно каждый раз настраивать подключение, оно будет находиться в разделе быстрого выбора подключения.

Чтобы соединение работало корректно, рекомендуется немного изменить его параметры. Для этого после нажатия кнопки Подключения в появившемся меню выберите кнопку Свойства . Также эти свойства можно открыть через раздел «» из Панели управления.

Следуйте инструкции:

Настройка VPN на Windows xp, 7, 8, 10 через Панель управления одинаковая по алгоритму исполнения. Исключением является слегка измененный дизайн в зависимости от версии операционной системы.

После того, как установка соединения окончена, нужно разобраться, как удалить VPN. Для этого достаточно перейти в раздел «Изменение параметров адаптера » из Панели управления. Далее правой кнопкой мыши наводим на ненужный элемент и в меню выбираем «Удалить ».

Процесс установки соединения почти не отличается от версии в Windows 7.

Теперь подключение можно производить через меню сетей. Нужно лишь ввести пользователя и пароль для входа.

Данная инструкция действует на версиях от XP и выше. К сожалению, через стандартное средство создания виртуальных частных сетей можно подключить только одного пользователя в сессии.

Если не создать постоянный IP или доменное имя, то для подключения пользователя каждый раз придется менять адрес сервера.

На этом создание сервера заканчивается, теперь к нему можно подключить одного пользователя. Для входа используется логин и пароль из созданной ранее учетной записи.

Данная инструкция актуальна для настройки Windows 7, 8 и 10. В XP для настроек используется мастер настроек.

В дальнейшем настройки пользователя и протокола IPv4 производятся, как на остальных версиях Windows.

VPN-подключение на Windows 8 стало более простым в использовании и осуществляется через небольшую программу. Она располагается в разделе «Сеть » - «Подключения » - «VPN ».

VPN-подключение на Windows 10 и 8 настраивается не только через «Панель управления », но и через встроенную программу. В ней нужно указать название подключения, адрес сервера и данные для входа в систему.

После ввода данных сеть можно запустить из меню подключений. На этом вопрос, как создать VPN-подключение можно считать разобранным.

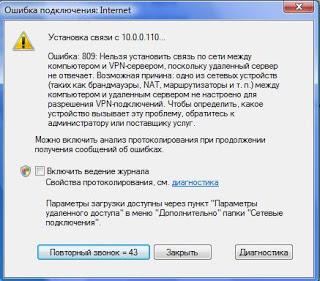

Если у пользователя имеются какие-либо неполадки при подключении к VPN, то об этом сообщает выплывающее окно с номером и описанием проблемы.

Является наиболее часто встречающейся, она возникает при подключении через MikkroTik шлюз с протоколом L2TP.

Чтобы ее исправить, нужно выполнить 3 этапа настройки:

Если после этих настроек ошибка 809 не устраняется, то нужно изменять реестр. Для этого используйте комбинацию клавиш Win + R и введите regedit Далее перейдите в раздел HKEY_LOCAL_MACHINE \System \ CurrentControlSet \Services \Rasman \Parameters . Далее создайте параметр DWORD с именем ProhibitIpSec и значением 1.

После этого перезагрузите ПК.

После настройки VPN Windows 8 может появиться ошибка 806 . Она возникает при неправильной настройке сети или подключения сетевого кабеля.

Рассмотрим решение этих проблем:

Таким образом, удаляемый сервер будет передавать все данный через этот порт и соединение не будет разрываться.

На Windows 7 возникает при неправильной настройки безопасности соединения VPN.

В большинстве случаев возникает при неправильном введении имени и пароля пользователя, но также может появиться при блокировки подключения фаерволом или при неправильной точки доступа. Если все введенные данные верны, то ошибка заключается в неправильной настройке безопасности. Их нужно сбросить:

VPN-подключение позволяет надежно защищать все передаваемые данные. Благодаря дополнительным протоколам шифрования нежелательные лица не смогут просматривать информацию пересылаемую между пользователями и серверами. Главное правильно произвести настройку подключения к серверу.

Данная статья представляет из себя ″Quick guide″ по настройке VPN сервера на базе Windows. Все описанные в статье действия производились на Windows Server 2012 R2, но инструкция подходит для любой более менее актуальной (на данный момент) серверной операционной системы Windows, начиная с Windows Server 2008 R2 и заканчивая Windows Server 2016.

Итак начнем. Первое, что нам необходимо сделать — это установить роль удаленного доступа. Для этого в оснастке Server Manager запускаем мастер добавления ролей и выбираем роль «Remote Access» со всеми дополнительными фичами.

И затем в списке сервисов для данной роли выбираем «DirectAccess and VPN (RAS)».

Кроме роли удаленного доступа и инструментов управления будут дополнительно установлены web-сервер IIS и внутренняя база данных Windows. Полный список устанавливаемых компонентов можно просмотреть в финальном окне мастера, перед подтверждением запуска установки.

Все то же самое, только гораздо быстрее, можно проделать с помощью PowerShell. Для этого надо открыть консоль и выполнить команду:

Install-WindowsFeature -Name Direct-Access-VPN -IncludeAllSubFeature -IncludeManagementTools

После установки роли нам потребуется включить и настроить службу с помощью оснастки «Routing and Remote Access». Для ее открытия жмем Win+R и вводим команду rrasmgmt.msc.

В оснастке выбираем имя сервера, жмем правой клавишей мыши и в открывшемся меню выбираем пункт «Configure and Enable Routing and Remote Access».

В окне мастера настройки выбираем пункт «Custom configuration».

И отмечаем сервис «VPN access».

В завершение настройки стартуем сервис удаленного доступа.

Сервис VPN установлен и включен, теперь необходимо сконфигурировать его нужным нам образом. Опять открываем меню и выбираем пункт «Properties».

Переходим на вкладку IPv4. Если у вас в сети нет DHCP сервера, то здесь надо задать диапазон IP адресов, которые будут получать клиенты при подключении к серверу.

Дополнительно на вкладке «Security» можно настроить параметры безопасности — выбрать тип аутентификации, задать предварительный ключ (preshared key) для L2TP или выбрать сертификат для SSTP.

И еще пара моментов, без которых подключение по VPN не сможет состояться.

Во первых, необходимо выбрать пользователей, которые имеют разрешения подключаться к данному серверу. Для отдельно стоящего сервера настройка производится локально, в оснастке «Computer Management». Для запуска оснастки надо выполнить команду compmgmt.msc , после чего перейти в раздел «Local Users and Groups». Затем надо выбрать пользователя, открыть его свойства и на вкладке «Dial-In» отметить пункт «Allow access». Если же компьютер является членом домена Active Directory, то эти же настройки можно произвести из консоли «Active Directory Users and Computers».

И во вторых, необходимо проверить, открыты ли нужные порты на файерволле. Теоретически при добавлении роли соответствующие правила включаются автоматически, но лишний раз проверить не помешает.

На этом все. Теперь VPN сервер настроен и к нему можно подключаться.

Многие не знают, как настроить vpn соединение, однако дело это не хитрое, но требует определенных навыков. Для начала разберемся, зачем нужно такое соединение. Дословно VPN переводится как виртуальная частная сеть. Из названия видно, что служит она для создания туннеля между двумя компьютерами, по которому передается информация в зашифрованном виде. Таким образом, обеспечивается конфиденциальность и анонимность всей передаваемой информации. Теперь рассмотрим основные шаги для настройки VPN.Это самая необычная статья этого номера. Ее особенность в том, что ее я пытался опубликовать несколько месяцев назад, но каждый раз при сдаче номера забывал это сделать. Первый раз забыл ее на рабочем компьютере. Подумал – ничего страшного, опубликую позже на сайте. «Позже» переросло в три недели. То времени не хватало, то банально забывал. Когда вспомнил, то посмотрел на календарь. Было как раз начало месяца, и я решил опубликовать ее в грядущем номере. Записал статью с работы на флешку и… забыл флешку на работе. Опять сорвалось?. Задерживать номер на еще один день не хотелось, поэтому я плюнул на это дело и поставил себе напоминалку в телефоне. Уж к следующему номеру точно не забуду?. Что вы думаете, к сдаче очередного номера я опять ее забыл. На этот раз по обыкновенной запарке. Статью принес домой, а когда собирал все статьи в кучу, чтобы отправить верстальщику – забыл переписать ее с флэшки. Рассказывать итог, думаю не надо?. Вот такая история. Главное, что сейчас статья на своем месте, и ты наконец-то можешь ее прочитать. Приятного чтения!

Что такое VPN?

Наш журнал читает много новичков в компьютерных делах, поэтому своим долгом я считаю начать с самого основного – с определения VPN. Разбираться с технологией, не зная основ – ни к чему хорошему не приведет. Уж лучше двигаться постепенно.

VPN – это сокращение от Virtual Private Network, или говоря русским языком – «Виртуальная частная сеть». Суть этой замечательной технологии в том, что она позволяет организовать сети/несколько сетевых подключений поверх другой сети. Под другой сетью обычно подразумевается Интернет, но обычная сеть тоже может выполнять эту роль.

Если есть сеть по которой мы и так можем соединяться с удаленными компьютером/компьютерами, то для чего тогда заморачивать себе голову с VPN? На самом деле все просто. В первую очередь это безопасность.. VPN соединения являются защищенными, т.к. весь трафик между ними шифруется. Следовательно, даже если злоумышленнику удастся перехватить твой трафик, то он ничего полезного из него он не выдернет. Итак, ключевой момент использования VPN – безопасность.

Рассмотрим еще одну жизненно-важную ситуацию. Представь, что тебе требуется из дома подключиться к своей корпоративной сети. Как это сделать? Если речь идет о подключении к одному компьютеру, то задачу можно решить банально с помощью средств удаленного администрирования, коих сейчас очень много. Ярким примером таких средств можно является уже знакомый многим – Remote Administrator или как принято говорить в народе: «Radmin». Устанавливаешь серверную часть на компьютер, с которым будешь соединяться, а клиента ставишь себе. Все гениально просто и в принципе безопасно, т.к. Radmin хорошо шифрует свой трафик, поэтому злоумышленник опять же остается не удел.

Использование VPN отнюдь не ограничивается созданием доступа к удаленным сетям. Эту технологию сегодня использует многие Интернет-провайдеры. Например, мой провайдер предоставляет бесплатный доступ к ресурсам локальной сети, а для выхода в Интернет, требуется установить VPN соединение.

Вообще, VPN позволяет обеспечивать соединения трех видом – узел-узел, узел-сеть и сеть-сеть. Почитать об этом подробней ты всегда можешь в бескрайней сети интернет. Не найдешь литературу – обращайся, я поделюсь полезными линками.

VPN туннели

Эту фразу ты мог видеть в различной литературе и особенно в журнале ][акер. В нем уже неоднократно описывались нюансы создания и нестандартного использования этой технологии. Если ты интересуешься хакингом и безопасностью, то рекомендую зайти на официальный сайт журнала и посмотреть электронную подшивку. 100%, что найдешь много всего интересного.

Вернемся к нашим кроликам. Ой! Я хотел сказать VPN туннелям. Итак, VPN туннелям принято называть канал, который образовался в результате соединения VPN клиента с VPN сервером. Ты уже знаешь, что, такое соединение является безопасным и все передаваемы по нему данные, надежно зашифрованы. Если тебе доводилось видеть различные вузовские учебники по сетям, то в них обычно используют термин «канал типа точка-точка». Понятия «VPN туннель» и «канал типа точка-точка» тождественны и ты можешь пользоваться любым. На протяжении всей статьи я буду употреблять именно «VPN туннель». Мне оно больше нравится.

Peers, но те которые в Torrents

Еще одним важным термином в области VPN считается – peers (узел). Те, кто пользуется торрент-трекерами наверняка в курсе о значении этого слова в той среде. В VPN, этот термин применяют к компьютерам, установившим VPN-соединение. Т.е. когда ты устанавливаешь со своего компьютера VPN соединение, тебя можно смело назвать пиром.

Немного о шифровании

Шифрование – это один из ключевых моментов в VPN. Тема достаточно большая и по ней можно написать не одну добротную статью. Я не буду вдаваться в подробности и скажу, лишь, что за шифрование отвечают оба пира, которые установили туннель. Например, мы имеем две сети, соединенные посредством VPN шлюзов. Схематично эту модель можно представить так:

Сеть A -> VPN Шлюз A -> ИНТЕРНЕТ -> VPN Шлюз B-> Сеть B .

При таком раскладе алгоритм будет таким. Данные из сети A передаются на VPN-шлюз A в абсолютно неизменном виде. Затем (уже на шлюзе) они шифруется, и передаются по VPN-туннелю, проброшенным, через небезопасную сеть. В моем примере, небезопасной сетью выступает ИНТЕРНЕТ. Получив зашифрованный набор данных, VPN-шлюз B, произведет их расшифровку и чистый набор отправит в Сеть B. На основании вышеперечисленного, делаем вывод, что данные остаются в шифрованном виде, лишь во время передачи их по VPN-туннелю. Как только доставка завершена, данные перестают быть зашифрованными.

Обрати внимание, что шифрование действует на весь IP пакет. Сами заголовки пакета тоже (т.е. адрес отправителя и получателя) заменяются. Новыми адресами получателя и отправителя станут адреса VPN-шлюзов. Таким образом, при перехвате пакета, удастся лишь определить адреса VPN-шлюзов, а не адреса конечных клиентов внутренней сети.

Немного о принципах работы VPN

В общем виде, все VPN придерживаются нескольких общих правил:

1. Идентификация узлов перед созданием VPN-туннеля.

2. Определение для обоих клиентов списка разрешенных в использовании протоколов шифрования данных. Сам понимаешь, если я буду использовать алгоритм DES, а ты AES, то мы друг друга попросту не поймем, и не сможем обмениваться данными. Точнее обмениваться сможешь, а вот расшифровать нет.

3. После окончания сверки используемых алгоритмов шифрования (само собой, если она прошла успешно), будет создан ключ. В дальнейшем, он будет применяться в симметричном алгоритме для шифрования/дешифрования пакетов данных.

Давай, попрактикуемся

Самую необходимую теорию я до тебя донес и теперь надо бы попробовать все это дело на практике. Когда я писал первый вариант статьи, то я полностью посвятил его, настройке VPN-сервера на Kerio WinRoute. Я конечно мог так и поступить – оставить все как есть и ничего не изменять, но в самый последний день перед сдачей этого номера, я решил выделить несколько часиков времени и разнообразить информацию. Начать с наиболее простого примера, который обязательно будет полезен новичкам, а уже в следующих частях статьи рассмотреть более специфичные вещи, вроде поднятие VPN сервера с помощью OpenVPN и Kerio Winroute. Итак, начнем с самого простого примера – организации VPN-туннеля между двумя компьютерами, работающих, под управлением Windows XP. Важный момент. Никакой дополнительный софт я использовать не буду. Все будет сделано стандартными средствами.

VPN-туннель для Windows XP

Как я уже сказал, будем начинать с самого простого. Не многие знают, что в Windows XP есть встроенный VPN сервер. Чуешь, чем это пахнет? Ты можешь запросто пробросить туннель к удаленному компьютеру и воспользоваться всеми радостями VPN.

Не будем мусолить одно по одному, а возьмемся за дело. Сначала научимся принимать внешние VPN подключения, т.е. подготовим VPN-сервер. Усядься за тот компьютер, который будем выполнять роль сервера и проделай следующие шаги.

1. ПУСК -> Настройка -> Сетевые подключения.

2. Запусти «Мастер новых подключений».

3. В первом окне (смотри рисунок 1) выбери пункт: «Установить прямое подключение к другому компьютеру» и нажми «Далее».

4. В следующем окне (рисунок 2) сделай выбор в пользу «Принимать входящие подключения». Нажимай «Далее».

5. В следующем окне (рисунок 3), мастер создания нового подключения тебя спросит «Разрешать виртуальные частные подключения аль нет?». Мы собственно и собираемся принимать подключения, поэтому выбираем «Разрешать». После этого нажимаем «Далее». Вполне вероятно, что вид твоего окна будет отличаться от того что изображено на рисунке 3. Не обращай на это внимания, а просто нажми «Далее». Следующее окно должно быть таким, каким надо.

6. В очередном окне (рисунок 4) тебе требуется определить пользователей, которые могут подключаться. Выбирай из списка имеющихся или создавай новых. Не забудь, создаешь юзера - задай пароль. Как закончишь – кликни «Далее».

7. Наши усилия близки к завершению. На очередном шаге, от нас требуется настроить сетевые параметры. Можешь оставить все как есть. Единственное, что требуется – настроить протокол TCP/IP. Выдели этот пункт и нажми кнопку «Свойства». Перед тобой появится окно как на рисунке 5. Установи в нем флаг «Разрешать звонящим доступ к локальной сети». Отметь пункт «Указать адреса TCP/IP явным образом». После этого, пропиши диапазон «с» и «по». Я указал здесь следующий вариант: 192.168.1.40-192.168.1.50. Все клиенты, которые будут подключаться к нам, будут получать IP адреса из этого диапазона. Так, почти все, осталось лишь снять галку «Разрешить звонящему указывать свой адрес IP». Теперь точно все. Нажимай Ok, а затем «Далее».

8. Следующий шаг мастера чисто формальный и тебе остается лишь нажать на кнопку «Далее».

Все, теперь наш VPN-сервер готов к приему подключений. Заметить, ничего сложного нам делать не пришлось. Теперь посмотрим, как к этому серверу можно подключиться с другого компьютера. Для этого требуется выполнить еще меньше шагов:

1. Запускай уже знакомый «Мастер новых подключений». После первого информационного шага выбирай «Подключиться к сети на рабочем месте» (рисунок 6). Нажми далее.

2. Теперь тебе требуется выбрать тип создаваемого подключения. Доступно два варианта:

- Подключение удаленного доступа

- Подключение к виртуальной частной сети.

Не трудно догадаться, что нас интересует второй вариант (рисунок 7).

3. Здесь нам требуется ввести название соединения. Вводи сюда любое имя. Разницы от этого никакой. Клацай опять на «Далее».

4. На этом шаге мастер попросит тебя определиться – «Требуется ли перед установкой VPN соединения выполнять подключение к публичной сети. Например, если VPN-сервер находится в инете, то сначала нужно установить соединение с Интернет, а уже после пытаться соединиться с VPN-сервером. Для себя я выбрал вариант «Не набирать номер предварительного подключения».

5. Это шаг заключительный. Здесь тебе требуется ввести IP адрес VPN-сервера. Мой VPN-сервер находится в локальной сети и имеет адрес 192.168.1.33. Все, кликай «Далее», а потом готово.

Попробуй протестировать наше соединение. Если ты все сделал правильно, то соединение будет установлено, и ты получишь IP адрес из определенного нами диапазона. Можешь проявить сноровку и на компьютере сервере расшарить инет. Таким образом, у тебя появиться возможность серфить инет по защищенному соединению.

Connecting Complete

На сегодня это все. Проведи эксперименты с установленным соединением – попробуй найти ему практическое применение (например, организуй выход в инет, для VPN клиента), а в следующем номере, я расскажу тебе о настройке и практическом применении OpenVPN. Удачи в исследованиях.

Written by Игорь Антонов aka Spider_NET

Сегодня мы настроим .

Те действия которые мы сегодня будем производить для настройки VPN на сервере под управлением Windows Server 2008R2 , могут быть применены и на Windows Server 2003 , хотя и будет выглядеть в некоторых местах по другому, но логика действий очень схожа.

Для начала нам потребуется поднять роль .

В Диспетчере сервера переходим в Роли - Добавить роли .

Выбираем из списка

Откроется информационное окно где вы можете ознакомиться с информацией о Службе политики сети и доступа , после нажимаем «Далее ».

Выбираем из списка “Службы маршрутизации и удаленного доступа” и все вложенные подпункты, нажимаем Далее .

Все необходимые данные собраны, нажимаем кнопку “Установить” .

Роль успешно установлена нажимаем кнопку “Закрыть”

После установки роли необходимо настроить ее, чем мы и займемся.

Переходим в диспетчер сервера, раскрываем ветку “Роли” , выбираем роль “Службы политики сети и доступа” , разворачиваем, кликаем правой кнопкой по “Маршрутизация и удаленный доступ” и выбираем “Настроить и включить маршрутизацию и удаленный доступ” , выставляем следующие параметры:

Откроется окно “Мастера установки сервера маршрутизации и удаленного доступа” после ознакомления нажимаем кнопку “Далее”

В окне “Конфигурация” выбираем пункт “Особая Конфигурация” нажимаем “Далее”

В окне “Настраиваемая конфигурация” выбираем “Доступ к виртуальной частной сети (VPN)” нажимаем “Далее”

В следующем окне нажимаем “Готово”

Вам будет предложено запустить службу, что мы и сделаем нажав на кнопку “Запустить службу”

Ну вот у нас все готово для того чтобы перейти непосредственно к настройке PPTP VPN на сервере под управлением Windows Server 2008R2 .

В том случае если у вас уже была установлена роль “Службы политики сети и доступа ” убедитесь в том, что увас выставлены следующие настройки:

Открываем Диспетчер сервера - Роли - Маршрутизация и удаленный доступ , щелкаем по роли правой кнопкой мыши и выбираем Свойства , на вкладке Общие проверяем, что стоит галочка в поле IPv4-маршрутизатор , выбрана опция “локальной сети и вызова по требованию” , а так же IPv4-сервер удаленного доступа :

Теперь нам необходимо проверить настройки Безопасности подключений . Для этого переходим на вкладку Безопасность и проверяем параметры для Методы проверки подлинности , должны стоять следующие галочки на Протокол EAP и Шифрованная проверка (Microsoft, версия 2, MS-CHAP v2) :

Далее переходим на вкладку IPv4 , там проверяем какой интерфейс будет принимать подключения VPN и пул адресов для выдачи VPN клиентам (Интерфейсом выставьте Разрешить RAS выбирать адаптер ):

После нажатия на кнопку ОК служба будет перезаружена, и роль VPN сервера будет добавлена. Теперь у вас появился новый пункт под названием Порты . Теперь нам необходимо отключить службы которые мы не планируем использовать и настроить PPTP. Нажмите на пункт Порты - правой клавишей мыши и выберите пункт свойства . В открывшемся окне выберите WAN Miniport (PPTP) и нажмите настроить внизу формы. Выставьте все как на скриншоте ниже:

Максимальное число портов, это количество клиентов которые могут к Вам подключится. Даже если пул адресов больше этого значения, сервер будет отвергать подключения свыше этого числа .

Следующим этапом будет настройка разрешений для пользователей. Переходим в “Диспетчер сервера – Конфигурация- Локальные пользователи и группы – Пользователи”, Выберите пользователя которому вы хотите разрешить подключатся к данному серверу по VPN и нажмите на пользователе правой кнопкой мыши - Свойства. На вкладке Входящие звонки - Права доступа к сети - выставьте Разрешить доступ . (Если Ваш сервер работает под управлением Active Directory, то настройки необходимо вводить в оснастке Active Directory ):

Для нормального функционирования vpn-сервера необходимо открыть следующие порты:

Для PPTP: 1723 (TCP);

Для L2TP: 1701 (TCP) и 500 (UDP);

Для SSTP: 443 (TCP).

На этом настройка закончена. Можете создать подключение и попробовать подключится. Что бы посмотреть подключенных клиентов на данный момент используйте оснастку Маршрутизация и удаленный доступ - Клиенты Удаленного доступа . Так же для контроля и диагностики используйте журнал событий Служб политики сети и доступа.

Хотелось бы напомнить, что подключение с использованием PPTP VPN являются не самыми безопасными , так как авторизация происходит по паре Логин - Пароль. Лучше для более безопасной работы настроить L2TP соединение по предварительному ключу, что позволит существенно повысить безопасность VPN соединения и использовать IPSec .

Не забудьте пробросить порт на Вашем маршрутизаторе и открыть его в FireWall:

- PPTP - TCP порт 1723 (Прием\Отправка)

О том, как подключиться к vpn-серверу из Windows 7 можно прочитать .

О том, как подключиться к vpn-серверу из Mac OS X можно прочитать .

О том, как настроить VPN сервер - L2TP на платформе Windows server 2008 / 2008R2 можно прочитать .